- Τα τηλέφωνα 5G μπορούν να υποβαθμιστούν σιωπηλά σε ανασφαλή 4G, αφήνοντας τη συσκευή εκτεθειμένη

- Η εκμετάλλευση λειτουργεί χωρίς να δημιουργήσει ακριβούς και σύνθετους ψεύτικους πύργους

- Τα δοκιμασμένα smartphones περιλαμβάνουν μοντέλα ναυαρχίδων από τη Samsung, την Google, την Huawei και το OnePlus

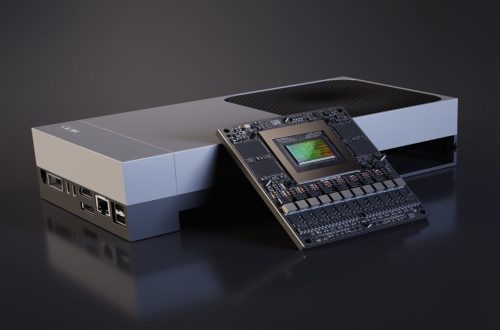

Στα τέλη του 2023, οι ερευνητές αποκάλυψαν ένα σύνολο ελαττωμάτων σε υλικολογισμικό μόντεμ 5G από μεγάλους chipmakers, συμπεριλαμβανομένων των MediaTek και Qualcomm, που ονομάστηκαν συλλογικά 5ghoul.

Μια ομάδα ακαδημαϊκών στο Πανεπιστήμιο Τεχνολογίας και Σχεδιασμού της Σιγκαπούρης (SUTD) έχει δείξει τώρα πώς τα τηλέφωνα 5G μπορούν να εξαπατηθούν να πέσουν πίσω σε δίκτυα 4G μέσω μιας μεθόδου που αποφεύγει την ανάγκη για ένα ψεύτικο σταθμό βάσης.

Αντ ‘αυτού, στοχεύει σε ένα ευάλωτο στάδιο επικοινωνίας μεταξύ τηλεφώνου και πύργου, όπου τα κρίσιμα μηνύματα παραμένουν μη κρυπτογραφημένα.

Το SNI5GECT Toolkit, σύντομο για το “Sniffing 5G Inject”, χρησιμοποιεί το μικροσκοπικό χρονικό παράθυρο στην αρχή μιας προσπάθειας σύνδεσης.

Στοχεύει στη φάση πριν από την αξιοποίηση, όταν τα δεδομένα που διέρχονται μεταξύ του πύργου και του τηλεφώνου παραμένουν μη κρυπτογραφημένα.

Λόγω αυτού του χάσματος, οι επιτιθέμενοι μπορούν να παρεμποδίσουν και να εισάγουν μηνύματα χωρίς να χρειάζεται να γνωρίζουν τα ιδιωτικά διαπιστευτήρια του τηλεφώνου.

Κατά τη διάρκεια αυτού του σταδίου, το σύστημα μπορεί να συλλάβει αναγνωριστικά που αποστέλλονται από τον πύργο και να τα χρησιμοποιήσει για να διαβάσει και να τροποποιήσει τα μηνύματα.

Με τέτοια πρόσβαση, ο εισβολέας μπορεί να αναγκάσει μια συντριβή μόντεμ, να χαρτογραφήσει ένα δακτυλικό αποτύπωμα της συσκευής ή να ενεργοποιήσει έναν διακόπτη από 5G σε 4G.

Δεδομένου ότι το 4G φέρει μακροχρόνιες ατέλειες, η αναγκαστική υποβάθμιση αφήνει το στόχο ανοιχτό σε παλαιότερες επιθέσεις παρακολούθησης ή τοποθεσίας.

Οι δοκιμές αποκάλυψαν ποσοστό επιτυχίας μεταξύ 70% και 90% όταν προσπάθησαν από περίπου είκοσι μέτρα μακριά, υποδηλώνοντας ότι η μέθοδος λειτουργεί σε ρεαλιστικές συνθήκες.

Οι ακαδημαϊκοί εξέτασαν το πλαίσιο σε διάφορα smartphones, συμπεριλαμβανομένων δημοφιλών μοντέλων από Samsung, Google, Huawei και OnePlus.

Σε αυτές τις περιπτώσεις, οι ερευνητές ήταν σε θέση να παρεμποδίσουν τόσο την κυκλοφορία ανερχόμενης ζεύξης όσο και με την αξιοσημείωτη ακρίβεια.

Είναι σημαντικό ότι η μέθοδος αποφεύγει την πολυπλοκότητα της δημιουργίας ενός αδίστακτου σταθμού βάσης, κάτι που έχει από καιρό περιορισμένες πρακτικές επιθέσεις σε κινητά δίκτυα.

Το παγκόσμιο σύστημα για την Mobile Communications Association (GSMA) επιβεβαίωσε το ζήτημα και του έδωσε το αναγνωριστικό CVD-2024-0096, σηματοδοτώντας το ως κίνδυνο υποβάθμισης.

Ο ισχυρισμός της ομάδας είναι ότι η εργαλειοθήκη τους δεν προορίζεται για εγκληματική χρήση, αλλά για περαιτέρω έρευνα για την ασύρματη ασφάλεια.

Υποστηρίζουν ότι θα μπορούσε να βοηθήσει στην ανάπτυξη ανίχνευσης σε επίπεδο πακέτων και νέων μορφών προστασίας 5G.

Ακόμα, η ικανότητα να συντρίβουν συσκευές ή να τους υποβαθμίσουν σιωπηλά δημιουργούν ερωτήματα σχετικά με την ανθεκτικότητα των σημερινών δικτύων.

Παρόλο που δεν υπάρχουν σαφείς αναφορές για κατάχρηση πραγματικού κόσμου μέχρι στιγμής, η μέθοδος είναι δημόσια και το λογισμικό είναι ανοιχτό κώδικα, οπότε ο κίνδυνος παραμένει ότι οι ειδικευμένοι ηθοποιοί θα μπορούσαν να την προσαρμόσουν.

Δυστυχώς, οι χρήστες έχουν λίγες άμεσες επιλογές για να εμποδίσουν τέτοιες εκμεταλλεύσεις χαμηλού επιπέδου, αν και η ευρύτερη ψηφιακή υγιεινή μπορεί να βοηθήσει στον περιορισμό των μεταγενέστερων κινδύνων.

Ωστόσο, η εκτέλεση ενημερωμένου λογισμικού προστασίας από ιούς, η εξασφάλιση διαπιστευτηρίων με έναν διαχειριστή κωδικών πρόσβασης και η ενημέρωση μιας εφαρμογής ελέγχου ταυτότητας για λογαριασμούς μπορεί να μειώσει τον αντίκτυπο των δευτερογενών επιθέσεων που ενδέχεται να προκύψουν από υποβάθμιση δικτύου.

Μέσω Τα νέα του χάκερ